Nový malware, známy ako MicroTic VPNFilter, ktorý nedávno identifikoval Cisco Talos Intelligence Group, už napadol viac ako 500 000 smerovačov a sieťových úložných zariadení (NAS), z ktorých mnohé sú k dispozícii malým podnikom a kanceláriám. Čo robí tento vírus obzvlášť nebezpečným, je to, že má takzvanú "trvalú" schopnosť ublížiť, čo znamená, že nezmizne len preto, že router bude reštartovaný.

Ako odstrániť vírusový softvér - VPNFilter.

obsah

- 1 Čo je VPNFilter?

- 1.1 Ako funguje vírus

- 2 Zraniteľné smerovače

- 3 Ako zistiť, či je smerovač nakazený

- 4 Reštartuje pomocníka smerovača zbaviť sa infekcie VPNFilter

- 5 Ako odstrániť VPNFilter a chrániť smerovač alebo NAS

- 6 Musím obnoviť nastavenia smerovača, ak nie je moje zariadenie uvedené?

Čo je VPNFilter?

Podľa údajov spoločnosti Symantec "údaje z lákavcov a senzorov spoločnosti Symantec ukazujú, že na rozdiel od iných hrozieb v oblasti internetu vecí sa nezdá, že vírus VPNFilter skenuje a pokúša sa infikovať všetky zraniteľné zariadenia na celom svete." To znamená, že existuje určitá stratégia a cieľ infekcie. Ako potenciálne ciele spoločnosť Symantec identifikovala zariadenia od spoločnosti Linksys, MikroTik, Netgear, TP-Link a QNAP.

Takže ako sú infikované zariadenia? Sú to nedostatky v softvéri alebo hardvéri, ktoré vytvárajú určitý druh backdoor,cez ktoré môže útočník narušiť prevádzku zariadenia. Hackeri používajú štandardné predvolené názvy a heslá na infikovanie zariadení alebo získavajú prístup prostredníctvom známych zraniteľných miest, ktoré mali byť odstránené pomocou bežných aktualizácií softvéru alebo firmvéru. To je ten istý mechanizmus, ktorý v minulom roku viedol k masívnemu porušovaniu z Equifaxu a je to pravdepodobne najväčší zdroj cyberovej zraniteľnosti!

Je tiež nejasné, kto sú títo hackeri a aké sú ich zámery. Existuje predpoklad, že sa plánuje rozsiahly útok, ktorý spôsobí, že infikované zariadenia budú zbytočné. Hrozba je taká rozsiahla, že nedávno ministerstvo spravodlivosti a FBI oznámili, že súd rozhodol zabaviť zariadenia podozrivé z porušenia. Rozhodnutie súdu pomôže identifikovať zariadenie obete, naruší schopnosť hackerov ukradnúť osobné a iné dôverné informácie a vykoná podvratné počítačové útoky VPNFilter Trojan.

Ako funguje vírus

VPNFIlter využíva veľmi sofistikovanú, dvojstupňovú metódu infekcie, ktorej cieľom je počítač, aby ste sa stali obeťou zhromažďovania spravodajských informácií a dokonca operácie popisu. Prvá fáza vírusu zahŕňa reštartovanie smerovača alebo rozbočovača.Keďže malware VPNFilter je zameraný predovšetkým na smerovače, ako aj na iné zariadenia pripojené k internetu, ako aj na škodlivý softvér Mirai, môže to dôjsť v dôsledku automatického útoku botnet, ktorý nie je implementovaný v dôsledku úspešného kompromisu centrálnych serverov. Infekcia sa vyskytuje prostredníctvom zneužitia, ktoré spôsobí reštartovanie inteligentného zariadenia. Hlavným cieľom tejto fázy je získať čiastočnú kontrolu a umožniť nasadenie 2. etapy po dokončení reštartovacieho procesu. Fázy fázy 1 sú nasledovné:

- Odovzdá fotografiu z Photobucket.

- Využívajú sa burzy a metadáta sa používajú na volanie adries IP.

- Vírus sa pripája k serveru a stiahne škodlivý program, po ktorom ho automaticky vykoná.

Ako uvádzajú výskumníci, ako samostatné adresy URL s prvou fázou infekcie existujú knižnice falošných používateľov fotografických objektov:

- com / user / nikkireed11 / knižnica

- com / user / kmila302 / knižnica

- com / user / lisabraun87 / knižnica

- com / user / eva_green1 / knižnica

- com / user / monicabelci4 / knižnica

- com / user / katyperry45 / knižnica

- com / user / saragray1 / knižnica

- com / user / millerfred / knižnica

- com / user / jeniferaniston1 / knižnica

- com / user / amandaseyfried1 / knižnica

- com / user / suwe8 / knižnica

- com / user / bob7301 / knižnica

Po spustení druhej fázy infekcie sa skutočné možnosti malware VPNFilter stanú rozsiahlejšími.K nim patrí použitie vírusu v nasledujúcich činnostiach:

- Pripája sa na server C & C.

- Vykonáva Tor, P.S. a ďalšie doplnky.

- Vykonáva škodlivé akcie, ktoré zahŕňajú zhromažďovanie údajov, vykonávanie príkazov, krádež súborov, správu zariadení.

- Schopný vykonávať sebestačnú činnosť.

Súvisí s druhou fázou infekcie IP adresou:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Okrem týchto dvoch fáz sa výskumníci počítačovej bezpečnosti v spoločnosti Cisco Talos taktiež informovali o serveri fázy 3, ktorého cieľ je stále neznámy.

Zraniteľné smerovače

Nie každý router môže trpieť VPNFilter. Symantec podrobne opisuje, ktoré smerovače sú zraniteľné. V súčasnosti môže spoločnosť VPNFilter infikovať smerovače Linksys, MikroTik, Netgear a TP-Link, ako aj zariadenia pripojené k sieti QNAP (NAS). Patria medzi ne:

- Linksys e1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik Router (pre smerovače s verzie cloud core 1016, 1036 a 1072)

- Netgear DGN2200

- Netgear r6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Ostatné zariadenia QNAP NAS s softvérom QTS

- TP-Link R600VPN

Ak máte niektoré z vyššie uvedených zariadení, pozrite si stránku podpory výrobcu na aktualizácie a tipy na odstránenie protokolu VPNFilter. Väčšina výrobcov už má aktualizáciu firmvéru, ktorá by vás mala úplne ochrániť pred vetracími vektormi VPNFilter.

Ako zistiť, či je smerovač nakazený

Nie je možné určiť stupeň infekcie smerovača ani pomocou programu Kaspersky Anti-Virus. IT odborníci všetkých popredných svetových spoločností zatiaľ tento problém nevyriešili. Jediné odporúčania, ktoré môžu doposiaľ ponúkať, sú resetovanie zariadenia na továrenské nastavenia.

Reštartuje pomocníka smerovača zbaviť sa infekcie VPNFilter

Reštartovanie smerovača pomôže zabrániť vývoju vírusu iba v prvých dvoch fázach. Má stále stopy škodlivého softvéru, ktorý postupne infikuje smerovač. Vyriešenie problému pomôže obnoviť továrenské nastavenia.

Ako odstrániť VPNFilter a chrániť smerovač alebo NAS

V súlade s odporúčaniami spoločnosti Symantec musíte zariadenie reštartovať a ihneď použiť akékoľvek opatrenia potrebné na aktualizáciu a blikanie. Znie to jednoducho, ale znova je najčastejšou príčinou kybernetických útokov nedostatok konštantného aktualizácie softvéru a firmvéru. Spoločnosť Netgear tiež odporúča používateľom svojich zariadení, aby zakazovali všetky funkcie diaľkového ovládania. Linksys odporúča reštartovať svoje zariadenia aspoň raz za pár dní.

Jednoduché čistenie a resetovanie smerovača nie vždy úplne eliminuje problém, pretože malware môže predstavovať zložitú hrozbu, ktorá môže hlboko ovplyvniť objekty firmvéru vášho smerovača. Preto je prvým krokom skontrolovať, či bola vaša sieť vystavená tomuto škodlivému softvéru. Výskumníci spoločnosti Cisco to dôrazne odporúčajú vykonaním nasledujúcich krokov:

- Vytvorte novú skupinu hostiteľov s názvom "VPNFilter C2" a umiestnite ho pod externú hostiteľskú jednotku cez rozhranie Java UI.

- Potom potvrďte, že skupina zdieľa dáta skontrolovaním "kontaktov" samotnej skupiny v zariadení.

- Ak neexistuje žiadna aktívna návštevnosť, výskumníci odporúčajú správcom siete, aby vytvorili typ odpojeného signálu, ktorý tým, že vytvorí udalosť a vyberie hostiteľa v používateľskom rozhraní na webe, upovedomí o tom, akonáhle sa vyskytne návštevnosť v skupine hostiteľov.

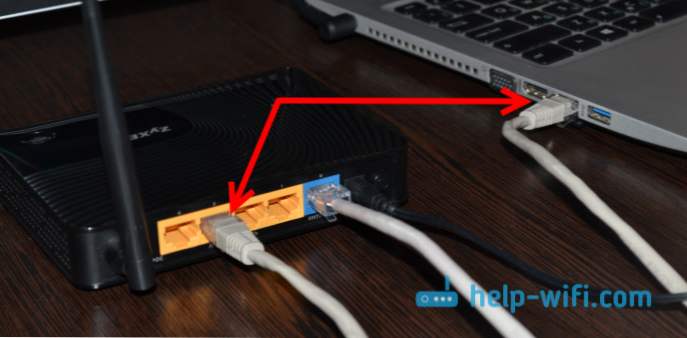

Práve teraz musíte reštartovať smerovač. Ak to chcete urobiť, jednoducho ho odpojte od napájacieho zdroja po dobu 30 sekúnd a potom ho znova zapojte.

Ďalším krokom je reset vášho smerovača. Informácie o tom, ako to urobiť, nájdete v príručke v krabici alebo na webovej stránke výrobcu.Po opätovnom načítaní smerovača sa musíte uistiť, že jeho verzia firmvéru je najnovšia. Opätovne sa obráťte na dokumentáciu dodanú so smerovačom a zistite, ako ju aktualizovať.

DÔLEŽITÉ. Nikdy nepoužívajte predvolené používateľské meno a heslo na správu. Všetky smerovače rovnakého modelu použijú toto meno a heslo, čo zjednodušuje zmenu nastavení alebo inštaláciu škodlivého softvéru.Nikdy nepoužívajte internet bez silnej brány firewall. Rizikom sú servery FTP, servery NAS, servery Plex. Nikdy nenechávajte vzdialenú správu povolenú. To môže byť užitočné, ak ste často ďaleko od vašej siete, ale je to potenciálna zraniteľnosť, ktorú môže každý hacker zneužiť. Vždy buďte aktuálni. Znamená to, že by ste mali pravidelne skontrolovať nový firmvér a znova ho nainštalovať ako aktualizácie.

Musím obnoviť nastavenia smerovača, ak nie je moje zariadenie uvedené?

Databáza smerovačov v rizikovej skupine sa každodenne aktualizuje, a preto musí byť router vynulovaný pravidelne.Rovnako ako kontrolovať aktualizácie firmvéru na webových stránkach výrobcu a sledovať jeho blog alebo príspevky v sociálnych sieťach.