Internet je ako more. S odoslanými údajmi, ako s loďou počas cesty, sa môže stať čokoľvek: môžu sa poškodiť, potopiť sa v toku informácií alebo sa stať obeťou "pirátov". Virtuálne privátne siete (VPN, VPN) - systémy s uzavretými kanálmi (tunely), ktoré sú postavené v inej, väčšej sieti, pomáhajú chrániť obzvlášť cenné dáta pred krádežou a stratou. Jedným z typov VPN je OpenVPN.

Chcete sa naučiť rýchlo a jednoducho vytvárať virtuálne privátne siete? Hovoríme o výhodách protokolu OpenVPN, ako aj o nastaveniach serverových a klientských častí softvéru pre systém Windows a Ubuntu.

SSD, set-top boxy Smart TV, herné grafické karty, procesory pre počítače, multifunkčné zariadenia, antivírusy, smerovače, Wi-Fi zosilňovače, smartphony až do 10 000 rubľov

Rozsah a výhody OpenVPN

oblasť použitia

- Vytváranie zabezpečených podnikových sietí. Vzdialenosť medzi uzlami týchto sietí nezáleží.

- Bezpečnosť informácií v otvorených verejných sieťach.

- Pripojte sa k viacerým hostiteľom Internetu prostredníctvom spoločnej brány.

- Prístup k zakázaným webovým zdrojom.

výhody

- Všetko je zadarmo. Väčšina z nás sa v kaviarni alebo v parku nevzdajú bezplatného Wi-Fi, ale prenos prenášaný cez takéto pripojenie nie je chránený pred odpočúvaním.Voľný softvér OpenVPN ho pošle do uzavretého tunela, takže vaše prihlasovacie údaje, heslá a iné tajné informácie nebudú presne pretekať do nesprávnych rúk.

- Ak chcete zabezpečiť bezpečnosť svojej siete, nemusíte kupovať dodatočné vybavenie.

- Všetka prenášaná prevádzka je komprimovaná, čo poskytuje vysokú rýchlosť pripojenia (vyššia ako pri používaní protokolu IPSec).

- Flexibilné nastavenia softvéru vám umožňujú konfigurovať VPN nejakej zložitosti.

- Použitie viacerých silných šifrovacích algoritmov poskytuje veľmi vysoký stupeň ochrany údajov.

- Nie je potrebné prekonfigurovať alebo zakázať brány firewall (firewally) a NAT (technológie prekladu IP adries v sieťach TCP / IP).

- Protokol podporuje všetky hlavné operačné systémy.

- Ak chcete nainštalovať a nakonfigurovať softvér, nepotrebujete hlboké znalosti o sieťových technológiách a dokonca aj nešpecialista trvá niekoľko minút.

Nastavenie OpenVPN v systéme Windows

Inštalácia a konfigurácia serverovej časti

Pretože väčšina z nás používa systém Windows, začne s ním komunikovať s technológiou OpenVPN. Prevezmite si príslušnú distribučnú súpravu z oficiálnej stránky a spustite inštaláciu.

V zoznameVyberte komponenty na inštaláciu"(vyberte komponenty na inštaláciu) skontrolujte všetky.

Súhlasím s inštaláciou ovládača pre virtuálny sieťový adaptér TAP Windows Adapter V9.

Zriadený? Teraz budeme vytvárať kľúč a certifikáty VPN.

- Prejdite do adresára% ProgramFiles% / OpenVPN / easy-rsa a spustite dávkový súbor init-config.bat - skopíruje súbor do rovnakého priečinka vars.bat.sample v podobe vars.bat, Ďalší balíček príkazov vars.bat nastaví premenné na generovanie certifikátov.

- Po vytvorení Vars.netopier otvorte ho s poznámkovým blokom a napíšte na vybrané riadky (po "=") akékoľvek údaje. Uložte zmeny.

- Potom spustite príkazový riadok od administrátora a vykonajte prechodovú inštrukciu na / easy-rsa (cd%Programové súbory% /OpenVPN /easyrsa). Potom sme začali Vars.netopier a čistiace práceall.netopier (načítať premenné a odstrániť predtým vytvorené kľúče).

- Vykonávame balík príkazov build-ca.netopier - Týmto vytvoríme nový primárny certifikát v adresári% ProgramFiles% / OpenVPN / easy-rsa / keys. Nie je potrebné vyplňovať informácie o názve organizácie atď., Ktoré sú zakrúžkované na obrazovke, jednoducho stlačením klávesu Enter.

- beh build-dh.netopier - tým vytvoríme kľúč Diffie-Hellman. Súbor sa zobrazí v priečinku / keys dh1024.pem.

- Na fronte frontu - server: vykonáme pokyny build-KEY-server myVPN ("myVPN" je názov servera, môžete zadať ľubovoľný iný). Blok otázok, počínajúc názvom "Názov krajiny", sa preskočí stlačením klávesu Enter. Posledné dve otázky - "Podpísať certifikát?" a ďalší, odpovedzte "Y".

- Ďalej musíme získať kľúč klienta: spúšťame build-kľúč user1 (user1 je meno klienta, môžete ho nahradiť niečím iným). Ak existuje niekoľko klientských počítačov, opakujte operáciu pre každú z nich, bez toho, aby ste zabúdali na zmenu názvu. Zarámovaný blok, ako predtým, je preskočený.

- Potom skopírujte zo zložky/easyrsa /klávesy v /OpenVPN /config nasledujúcich súborov: dh1024.pem, ca.crt myvpn.crt, myvpn.key, user1.key, user1.crt, Posledné štyri vám môže byť povolané inak. Prečo, myslím, pochopiteľné.

- Ďalej v rovnakom priečinku vytvoríme konfiguračný súbor servera. Kopírujeme nižšie uvedené smernice do poznámkového bloku a v prípade potreby ich zmeniť na vlastné. Uložte dokument s príponou.Ovpn a názov "server".

# Rozhranie (tunel L3)

dev tun

Pracovný protokol VPN

proto udp

# Použitý port (môžete zadať ľubovoľný bezplatný)

port 1234

# Zoznam certifikátov a kľúčov (poznámka o menách)

ca ca.crt

cert myvpn.crt

kľúč myvpn.key

dh dh1024.pem

# Typ šifrovania údajov

šifra AES-256-CBC

# Vyberte rozsah adries IP

server 10.10.10.0 255.255.255.0

# Úroveň informácií o ladení

sloveso 3

# Použitie kompresie

comp-LZO

pretrvávajú-key

pretrváva tun

mssfix

# Nastavte maximálny počet opakujúcich sa udalostí

mute 25

# Počet súčasne pripojených klientov (5)

max-klienti 5

# Životnosť relácie klienta

keepalive 10 120

# Viditeľnosť navzájom klientov (povolené)

klient-klient

# Vyberte každú adresu používateľa 1

topologickej podsieti

# Pred zadaním trasy nastavte oneskorenie

Trasa-delay

# Zadajte, či chceme šíriť internet. DNS adresy sú napísané tými, ktoré sú zaregistrované v nastaveniach internetového pripojenia.

push "redirect-gateway def1"

stlačte "dhcp-option DNS x.x.x.x"

stlačte "dhcp-option DNS x.x.x.x"

Pozri tiež:

- Ako chrániť pripojenie pri pripojení cez verejné siete Wi-Fi? Konfigurujeme VPN z HideME.ru

- Obnovte nastavenia siete v systéme Windows 10

- Windows 7: Ako prenášať súbory a nastavenia do nového počítača?

- Ako dosiahnuť úplné súkromie online

- Ako opraviť chybu "Vaše pripojenie nie je chránené" v prehľadávačoch Google Chrome a Yandex

Prečítajte si viac o smerniciach pre konfiguráciu serverov. tu.

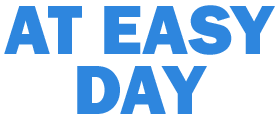

Ďalej, pre distribúciu internetu, prejdite do adresára sieťových pripojení, otvorte vlastnosti rozhrania, hľadá do globálnej siete, prejdite na kartu "prístup", označte oproti"Povoliť iným používateľom toto spojenie ... "a vyberte zo zoznamu sieť virtuálneho adaptéra TAP-Windows adaptér V9 - podľa môjho názoru je Ethernet 3.

- Vytvorte konfiguračný súbor klienta. Skopírujte nasledujúci text do poznámkového bloku a uložte dokument s príponou .ovpn pod názvom "Klient".

zákazník

dev tun

proto udp

# IP alebo názov domény servera VPN a portu pripojenia.

vzdialený x.x.x.x 1234

ca ca.crt

cert user1.crt

kľúč user1.key

šifra AES-256-CBC

comp-LZO

pretrvávajú-key

pretrváva tun

sloveso 3

Pozrite si ďalšie smernice o konfigurácii klienta. tu.

Konfigurácia strany klienta

Nainštalujte aplikáciu na klientskom počítači.Potom prejdite na server, otvorte adresár% ProgramFiles% / OpenVPN / config a skopírujte súbory odtiaľ ca.crt, Client.ovpn, user1.crt, user1.kľúč v sieťovom priečinku alebo na jednotke USB flash. Prenesieme ich do podobnej zložky klientskeho počítača.

prípojka

Ak chcete spustiť server, kliknite na zástupcu "OpenVPN GUI" na pracovnej ploche. V zásobníku sa zobrazí šedá ikona. Kliknite pravým tlačidlom myši na príkaz "server"A"pripojiť".

Po úspešnom pripojení sa ikona zmení na zelenú. Ak nie je úspešné - kliknite na ponuku "Zobraziť časopis": bude to znamenať chybu.

Pripojenie klienta sa vykonáva rovnakým spôsobom, len namiesto "server"vyberte v ponuke"zákazník".

Nastavenie OpenVPN pre Ubuntu

Začíname tým, že ako v systéme Windows inštalujeme balík OpenVPN na serverových a klientských počítačoch. Smernica na inštaláciu konzolovej verzie softvéru cez terminál je nasledovná: sudo apt-get inštalovať openvpn, Ak chcete, môžete nainštalovať grafické verzie balíkov z Ubuntu Application Center.

Avšak najdôležitejšia zložka, modul easy-rsa, určená na generovanie certifikátov a kľúčov, nie je zahrnutá do distribúcie Linuxu. Bude potrebné inštalovať samostatne spustením príkazu: sudo apt-dostať inštalovať easyRSA.

Konfigurácia strany servera

- Po nainštalovaní programu a prídavného modulu vytvorte adresár "easy rsa"v priečinku / etc / openvpn: sudo mkdir / etc / openvpn / easy-rsa. Skopírujte obsah z miesta inštalácie do nej: cp -r / usr / zdieľať / easy-rsa / etc / openvpn / easy-rsa.

- Potom prejdite do nového adresára: cd / etc / openvpn / easy-rsa / a pokračujte v vytváraní certifikátov a kľúčov.

- Pomocou editora nano konzoly otvorte variabilný súbor vars (analóg vars.bat v systéme Windows) a do neho importujte rovnaké údaje ako v súbore vars.bat so zmenenými hodnotami:

KEY_COUNTRY = RU

KEY_PROVINCE = CA

KEY_CITY = SanFrancisco

KEY_ORG = OpenVPN

[email protected]

KEY_CN = zmena

KEY_NAME = zmena

KEY_OU = zmena

PKCS11_MODULE_PATH = zmena

PKCS11_PIN = 1234

- Skopírujte kryptografický balík openssl: cp OpenSSL-1.0.0.CNF OpenSSL.CNF.

- Načítať premenné z vars: zdroj ./Vars.

- Odstrániť predtým vytvorené údaje: ./čistiace prácevšetko.

- Vytvorte nový primárny certifikát: ./build-ca, Blok otázok v rámci sa preskočí.

- Ďalej - kľúč Diffie-Helman: ./build-dh.

- Za ním je serverový certifikát :./build-KEY-server myVPN (myVPN, ako si spomenieš, je to meno, môže to byť s tebou inak). Vybraný blok preskočíme (skráti sa na snímke obrazovky), posledné 2 otázky sa ozve "Y".

- Nakoniec vytvoríme klientský certifikát: ./build-kľúč user1 (namiesto "user1" si môžete myslieť na iné meno). Zároveň opäť preskočíme blok zvýraznený na obrazovke a posledné dve otázky odpovieme "Y".

Všetky vygenerované kľúče a certifikáty sú uložené v podadresári. /etc /openvpn /easyrsa /klávesy, Presuňte ich do priečinka / openvpn: cp -r / etc / openvpn / easy-rsa / kľúče / etc / openvpn.

V záverečnej fáze vytvoríme konfiguračný súbor servera v priečinku / etc / openvpn: nano /etc /openvpn /serverov.conf a vyplňte ho rovnakým spôsobom ako vyplnenie podobného dokumentu v systéme Windows. Jediným rozdielom sú iné spôsoby:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/myvpn.crt

kľúč /etc/openvpn/keys/myvpn.key

Nakoniec vytvorte adresár na konfiguráciu klientských počítačov: mkdir / etc / openvpn / ccd, a spustíme server: služba openvpn štart.

Ak sa server nespustí, je pravdepodobné, že došlo k chybe v konfigurácii. Informácie o probléme nájdete v príkaze /var/log/openvpn.log pomocou príkazu tail -f /var/log/openvpn.log.

Konfigurácia strany klienta

Po nainštalovaní aplikácie na klientskom počítači prenesieme do nej kľúč a certifikáty generované na serveri a vytvoríme konfiguráciu.

Kľúč a certifikáty - ca.crt, user1.crt a user1.key, sú umiestnené v priečinku / etc / openvpn / keys. Skopírujte ich na jednotku USB flash a vložte ich do rovnakej zložky na počítači klienta.

Vytvorte konfiguračný súbor pomocou nano: nano /etc/openvpn/client.conf, a vyplňte vzor Windows. Nezabudnite napísať správnym spôsobom:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/user1.crt

kľúč /etc/openvpn/keys/user1.key

Všetko je pripravené. Ak sa chcete pripojiť k serveru, použite rovnaký príkaz: služba openvpn štart.

***

Autor tiež odporúča:- Ako nastaviť bezplatné kanály v inteligentnej televízii

- Vymazať pamäť v systémoch Android: overené metódy

- Kalibrácia batérie notebooku

- Čo je to UEFI a ako je to lepšie ako BIOS?

- Ako vytvoriť zálohy systému Windows 10 na stroji a prečo?

- Ako urýchliť načítanie systému Windows 10

- Ak sa video pri prehrávaní online spomalí

Pokyn sa ukázal byť dlhý, ale v skutočnosti vykonávanie týchto akcií trvá 5-10 minút. Viac informácií o práci s OpenVPN nájdete v časti "dokumentácia"oficiálne stránky aplikácie Skúste to a všetko bude fungovať pre vás!